SlowMist đã cảnh báo về một chiêu trò lừa đảo phishing mới nhắm vào người dùng tiền điện tử. Chiêu trò này ngụy trang dưới dạng các cuộc họp Zoom giả để phát tán phần mềm độc hại, nhằm đánh cắp dữ liệu nhạy cảm. Cụ thể, kẻ lừa đảo sử dụng các liên kết Zoom giả mạo để dụ nạn nhân tải về tệp độc hại với mục tiêu chiếm đoạt coin.

Theo nền tảng bảo mật blockchain SlowMist, những kẻ đứng sau vụ lừa đảo đã áp dụng kỹ thuật phishing tinh vi, sử dụng tên miền giả mạo gần giống với tên miền Zoom chính thức. Trang web lừa đảo “app[.]us4zoom[.]us” được thiết kế với giao diện rất giống với trang Zoom thật, nhằm đánh lừa người dùng.

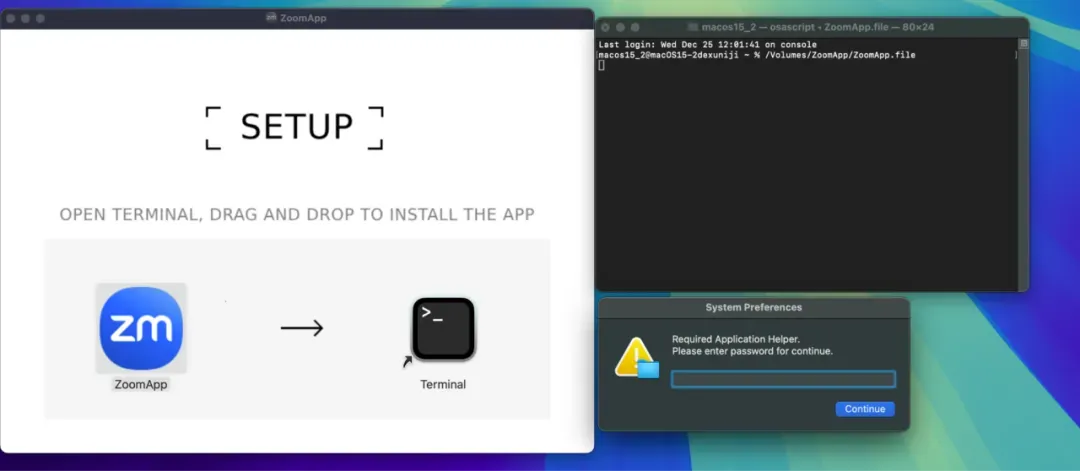

Nạn nhân được nhắc nhấp vào nút “Khởi chạy cuộc họp” và chờ được chuyển đến phiên họp Zoom. Tuy nhiên, thay vì mở ứng dụng Zoom, nút này sẽ khởi tạo quá trình tải xuống tệp độc hại có tên “ZoomApp_v.3.14.dmg”.

Phát hiện âm mưu thực thi phần mềm độc hại và đánh cắp dữ liệu

Sau khi tải xuống, tệp độc hại sẽ kích hoạt một tập lệnh yêu cầu mật khẩu hệ thống của người dùng. Tập lệnh này sẽ thực thi một tệp ẩn có tên “.ZoomApp”, được thiết kế để truy cập và thu thập thông tin hệ thống nhạy cảm, bao gồm cookie trình duyệt, dữ liệu KeyChain và thông tin đăng nhập ví tiền điện tử.

Theo các chuyên gia bảo mật, phần mềm độc hại này được thiết kế riêng để nhắm mục tiêu vào người dùng crypto, với mục đích đánh cắp khóa riêng tư và các dữ liệu quan trọng khác của ví. Sau khi cài đặt, gói tải xuống sẽ chạy một tập lệnh có tên “ZoomApp.file”.

Sau khi thực thi, tập lệnh sẽ nhắc người dùng nhập mật khẩu hệ thống của họ, vô tình cho phép hacker truy cập vào dữ liệu nhạy cảm.

Sau khi giải mã dữ liệu, SlowMist tiết lộ tập lệnh thực thi osascript – chuyển thông tin thu thập được đến các hệ thống backend của kẻ tấn công.

SlowMist cũng theo dõi trang web phishing được tạo ra cách đây 27 ngày, nghi ngờ có sự tham gia của hacker Nga. Những kẻ này đã sử dụng API của Telegram để theo dõi hoạt động trên trang web phishing, theo dõi xem có ai nhấp vào liên kết tải xuống hay không. Theo phân tích của công ty bảo mật, hacker bắt đầu nhắm mục tiêu vào nạn nhân từ ngày 14/11.

Tiền bị đánh cắp được chuyển qua một số sàn giao dịch

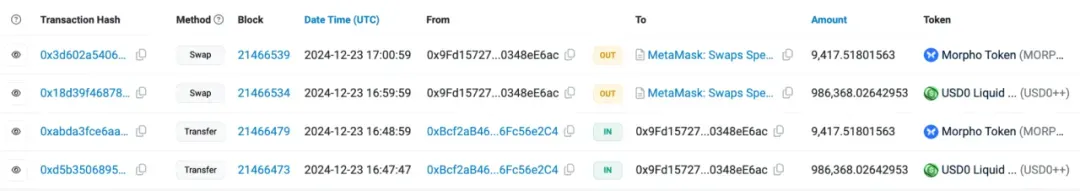

SlowMist đã sử dụng công cụ theo dõi on-chain MistTrack để điều tra hoạt động của tiền bị đánh cắp. Địa chỉ của hacker được xác định là 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac, kiếm hơn 1 triệu đô la tiền điện tử, bao gồm USD0++, MORPHO và ETH.

Trong một phân tích chi tiết, MistTrack tiết lộ rằng địa chỉ này đã đổi USD0++ và MORPHO lấy 296 ETH.

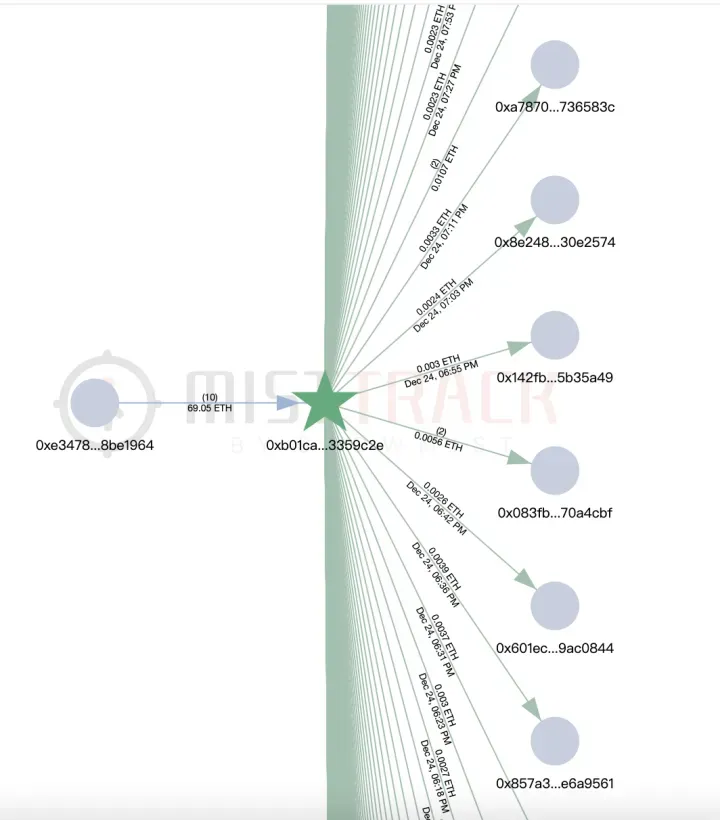

Điều tra sâu hơn cho thấy địa chỉ của hacker nhận được các khoản chuyển ETH nhỏ từ một địa chỉ khác, 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e, dường như để cung cấp phí giao dịch cho kế hoạch của hacker.

Địa chỉ này đã được phát hiện chuyển lượng nhỏ ETH đến gần 8.800 địa chỉ khác, nên có thể là một phần của nền tảng lớn hơn chuyên tài trợ phí giao dịch cho các hoạt động bất hợp pháp.

Sau khi chiếm đoạt được số tiền mã hóa, hacker đã chuyển chúng qua nhiều nền tảng khác nhau. Trong số đó, Binance, Gate.io, Bybit và MEXC là những sàn giao dịch đầu tiên nhận dòng tiền bất hợp pháp này. Sau đó, số tiền được hợp nhất vào một địa chỉ khác, từ đây tiếp tục phân phối tới các sàn như FixedFloat và Binance. Tại các sàn này, số tiền bị đánh cắp được quy đổi thành USDT và các coin khác.

Những tên tội phạm đứng sau âm mưu này tránh bị phát hiện bằng cách sử dụng các phương pháp phức tạp để rửa tiền và chuyển đổi số tiền bất hợp pháp thành các loại tiền điện tử được sử dụng rộng rãi. SlowMist đã cảnh báo những người đam mê tiền điện tử rằng trang web lừa đảo và các địa chỉ liên quan có thể tiếp tục nhắm mục tiêu vào những người dùng cả tin.

Disclaimer: Bài viết chỉ có mục đích thông tin, không phải lời khuyên đầu tư. Nhà đầu tư nên tìm hiểu kỹ trước khi ra quyết định. Chúng tôi không chịu trách nhiệm về các quyết định đầu tư của bạn.

Đình Đình